那么明显那么粗犷那么让人蛋疼

前些时日那个二十三岁的CCIE跟我说她那边在ASA5505上测试规则没有问题的时候我就觉得如果不是ISP有问题那么就是访问规则的问题,因为Adaptive Security Appliances从根本上来讲,Security 是最主要的功能,那么可能是access-list的问题,于是我翻出说明书查找access-list的说明,始终未明所以,然后在终端里面一个命令一个命令查看,发现有个access-group,(Bind an access-list to an interface to filter traffic),这个filter意思很多的,我觉得可能是这个地方有问题,然后打开说明书……那么明显那么粗犷那么让人蛋疼的一个example就摆在那里……这说明我看说明书还是不够仔细,只注意看命令的解释,忽略example是一件多么不幸的事情,当然,主要是因为在几个小时的时间内看完三千多页的英文说明书这种事情我从来没干过。

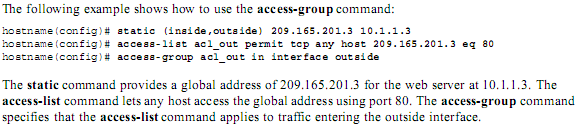

如果英语过了四级的应该很容易看明白图中example要表达的意思,如果英语没过四级的我解释下,地址转发是为了将公网IP地址对应到内网地址,access-list的作用是允许访问公网地址的www端口,而access-group才是允许流量从公网地址进入内网地址的命令……我现在相当怀疑那些说一条static 命令就可以搞定问题的人,因为按照这个说明书上的来看,一条规则是绝对不可能把内网的服务映射出去的,当然了,不能排除老版本软件的可能。

那么,总结起来,在Cisco ASA5510上,至少需要以下的命令,才能让公网访问内网的服务器,下面的配置我打开了permit ip any any,严格来说这不是最安全的,但我始终认为网络的根本是自由,限制这限制那的,和互联网的精神完全就是背道而驰。

…etc…

access-list outside_access_in extended permit ip any any

…etc…

global (outside) 1 124.193.109.180 netmask 255.255.255.240

…etc…

static (inside,outside) 124.193.109.180 192.168.151.160 netmask 255.255.255.255

…etc…

access-group outside_access_in in interface outside

…etc…

好了,大家可以访问 http://124.193.109.180 看看,这就是我们,金马甲!在金阳办公区!

顺便可以打开snmp服务,让ASA5510把流量信息输出到另外的主机上,来进行网络流量信息的统计,我们需要在ASA5510上至少输入以下的命令,下例为把snmp信息输送给主机192.168.151.160:(下面那么多traps其实只需要输入snmp-server enable all就可以了)

…etc…

snmp-server host inside 192.168.151.160 community public

snmp-server enable traps snmp authentication linkup linkdown coldstart

snmp-server enable traps syslog

snmp-server enable traps ipsec start stop

snmp-server enable traps entity config-change fru-insert fru-remove

snmp-server enable traps remote-access session-threshold-exceeded

…etc…

当然了,我已经在192.168.151.160上装好了监测软件,简单的配置一下,就可以访问了:http://traffic.goldenvest.net/graph_view.php?action=preview

以后我们完全可以将金马甲几个大厅的备份系统放在内网,设置和金马甲正式平台完全一样的环境,对外开放给各地的机构客户访问,避免产生在金马甲正式平台上这个权限没有那个权限也没有的问题,测试环境也可以直接部署在金阳办公区,集团业务部和机构合作部,不管你们在哪里,你们都可以访问金阳办公区的测试环境,这对于各种需求的前期汇集,后期集中,快速展现,未尝不是一种好处,不会说这个功能还不完善,不能放到正式服务器上去。

syfins

3 月 28 日, 2010 年 @ pm 3:23

23的CCIE?

几门啊?

Ken

3 月 28 日, 2010 年 @ pm 7:20

我咋知道,还是个女的,今天她说她只是笔试过了~