華為的設備究竟會不會洩密?

浩瀚的網絡中這句話道出本質:華為是否監視客戶的流量數據,本質上只取決於中國共產黨的執政意志,任正非對此根本是無能為力。

那麼,華為的設備是否真的可以竊取用戶的數據?

在明文通信的時代,各個組織會在通信線纜附近進行物理或者非接觸的接入,用以竊聽數據流,比如电话线路或者海底光缆,在十年前,網絡交換環境當中的竊聽依然風靡整個互聯網,但是,在今天這樣的網絡上,明文通信已經成為極少數非關鍵應用所使用的方式,進行數據流的竊聽已經是不太可能,從郵件到即時通信的所有通信方式,都已經進行了強加密至AES256bit,唯一可見的明文http通信,也已經被Google列入了網站的降權指標。

之前,美方指出的是華為的設備嵌入式操作系統存在漏洞,可以輕易的被黑客所攻克而導致安全隱患,但是,由於現代的數據通信都已經進行了加密,即使黑客攻克路由设备也不能竊聽到有用的流量數據。

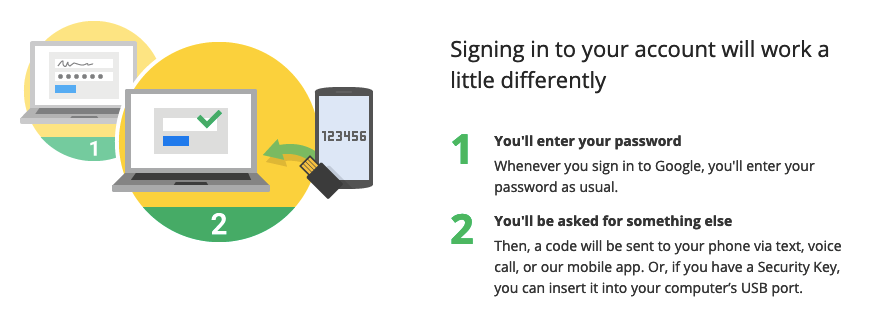

美方所擔心的,是華為的設備會被用作跳板,進入歐洲情報網絡,就像當年發生在谷歌中國的事情一樣,一位偽造身分應聘潛入谷歌中國工作的情報特工,使用谷歌中國從北京連結至Google總部的專用網絡,進行了一系列未經授權的竊聽和活動,直接導致若干民運人士的gmail危機和谷歌退出大陸,Google在事件後推出了2 step verification,也就是大家現在熟知的兩步驗證,用以增強用戶登錄的安全性。在兩步驗證中,第二步驗證,需要手機app,或者手機短信,或者usb-key。

在那之後,發生了若干起中間人劫持的事件,均是針對gmail的攻擊,再下面一點我們會說到。

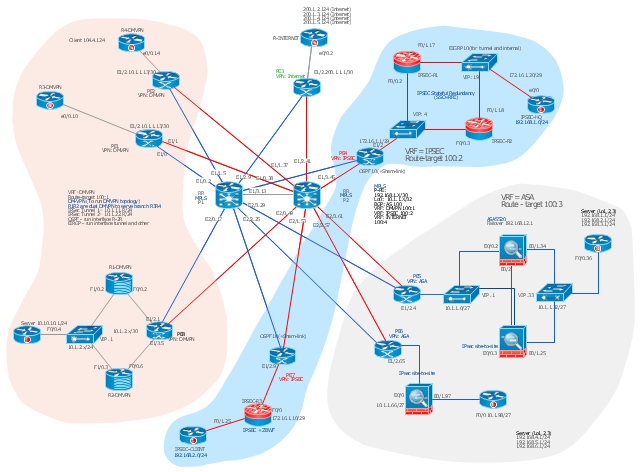

這個互联网上的路由器都是互相連結的,從一個路由器總有路徑到達另外一台路由器。

試想想,華為在它的網絡設備中預留了一個後門,這個後門,看起來就像是一個程序的bug和漏洞,那麼,華為進入什麼樣的網絡,這只是一個時間問題,我們幾乎可以肯定這會發生,即使事件被揭露,他們也只會說,這是一個嵌入式操作系統的bug。思科有没有这样的bug?我认为是有的,而且这样的bug在最开始的时候,正是以bug的形式出现,但是它顯然很快就被挖掘出它應有的價值。

為什麼美方只針對5G?

即使當年美國和伊朗劍拔弩張的時候,面對伊朗的核設施,美方也只能使用離線病毒的方式進行攻擊,因為他們根本就不聯網,而5G的設備,就是為了聯網而生,也就是所谓的hot-update,OTA-update,这些设备是可以在线更新的,只要进行一次在线更新,相关设备就可能会改头换面,变成窃听器或是肉机,变成网络攻击的武器,当然,事情到了那一步,应对的方法其实更简单,难以应对的,反而是那些悄悄潜伏在敌方阵营的间谍活动。

在谷歌退出中國後,發生了多起針對gmail的中間人攻擊和flash腳本攻擊,這是兩種攻擊形式,我大致簡單描述如下:

我們知道,當我們訪問gmail的時候,網頁是經過加密的,在瀏覽器左側我們通常會看到一把小鎖,如圖所示:

當你訪問gmail時,如果收到SSL證書錯誤的提示,這意味著我們遇到了中間人攻擊(MITM attack),如果你使用的是Chrome或者Firefox瀏覽器,由於谷歌啟用了強制安全傳輸(HSTS),Chrome和Firefox瀏覽器會禁止用戶跳過這個提示,你將會收到非常明確的警告,但是,如果你使用的是IE或者Safari,你可以跳過它,並且你的信息會被竊取,為什麼?

https://zh.wikipedia.org/zh-tw/%E4%B8%AD%E9%97%B4%E4%BA%BA%E6%94%BB%E5%87%BB

所謂中間人攻擊,是指攻擊者與通訊的兩端分別建立獨立的聯系,並交換其所收到的數據,使通訊的兩端認為他們正在通過一個私密的連接與對方直接對話,但事實上整個會話都被攻擊者完全控制。在中間人攻擊中,攻擊者可以攔截通訊雙方的通話並插入新的內容。

通常來說,中間人攻擊容易被發現,因為數字證書的簽發需要具備一定權威的商業機構。

但是,在大陸的CNNIC作為根證書頒發機構進入瀏覽器之後,發生了若干起由CNNIC頒發,偽裝成gmail數字證書的中間人攻擊,也就是說,CNNIC頒發了一個偽造的gmail證書,然後有人把這份證書放到了中間人攻擊的服務器上,利用DNS劫持,誘使我們的瀏覽器在訪問gmail的時候,訪問到中間人攻擊的服務器,瀏覽器還會告訴我們,嗯,對,這就是gmail。

這個攻擊成形需要如下幾個條件:

第一,有效的gmail數字證書和密鑰文件(雖然是偽造,但針對gmail域名仍然是有效的)。

第二,大規模的DNS劫持,當然小規模的也可以,但問題是,如果小規模的劫持,那我還不如直接去你家開你電腦好了不是嗎。

第三,一台服務器,部署有效的gmail數字證書和密鑰文件。

單單第一條,就非國家力量所不能為,第二條也是。由此,他們已經可以獲取到你的郵件內容。這種方法並不具有新意,但是大陸能把它用起來,真是既大膽又富有創意,他們沒料到這麼快就被發現。

第二種攻擊形式,本身源於adobe flash自身的漏洞,由於flash實在是積重難返,很多網站現在已經棄用它,這種攻擊形式屬於較傳統的跨站式攻擊(Cross-site scripting,XSS),簡單說來,就是,攻擊者會先給目標人群發去電子郵件,而郵件中含有一個flash文件播放的連結,當目標人群連結打開,flash影片中的木馬便會開始做很多事情,但問題是,很多人知道這一點,所以也有相應的防範措施,安裝殺毒軟件,惡意軟件防護等等,比較奇葩也是比較有效的,就是在專用的上網電腦上安裝防竄改軟件甚至是硬件……電腦重啓之後一切改動歸零。

所以,你以為攻擊者沒想到這一點嗎?如果flash中的木馬動作太過明顯,很快就會被殺毒軟件發現,所以他們利用了gmail的兩個特性:第一,gmail可以設置郵件管理人,就是你可以為你的gmail帳戶添加另外的,管理郵件的帳號。第二,設置gmail郵件轉發。攻擊者的這個flash木馬,隱藏在系統瀏覽器中,當你打開gmail網頁的時候,修改gmail的設置,為你添加郵件管理人和轉發地址。

在5G網絡中,如果所有的信息都被收集起來,即使無法得知數據流的詳細信息,但是聯網設備的信息是可以得到的,例如手機,即使不知道誰在用這部手機,根據這部手機的通話紀錄,出現的軌跡,就可以定位這個人和他的習性了,也就是說,從社會工程學的角度來說,他和誰打電話了,他喜歡定pizza還是中餐,喜歡去健身房還是做spa,開的什麼車,這個人已經可以畫得七八分。

所以,華為設備用於竊聽數據流,這個價值其實是不大的,竊聽到加密的數據流,沒有什麼意義,但華為設備被用作網絡攻擊的工具,是有可能的,但這會導致極其嚴重的後果並會導致華為直接退出市場或是美方電子元件禁售,所以用到這最後一招的機率也不大,從社會工程學的角度來大量收集數據,這個也不太可能,因為會被發現啊,你看偷人家gmail就被發現。這三種風險中,最後一種最具風險性,但是我相信,他們一定會這麼做,這只是一個時間問題。