來看看小紅書被封鎖的樣子

我其實不太明白內政部為什麼要封鎖小紅書,不回應也許是因為小紅書沒在新加坡開公司,基於中國法律這個台灣管轄權可能是無法回應,但更積極的作為也不是不可以,比如可以在台灣開一間分公司。

Facebook 天天詐騙廣告也沒見內政部封鎖,感覺是柿子拿軟的捏。

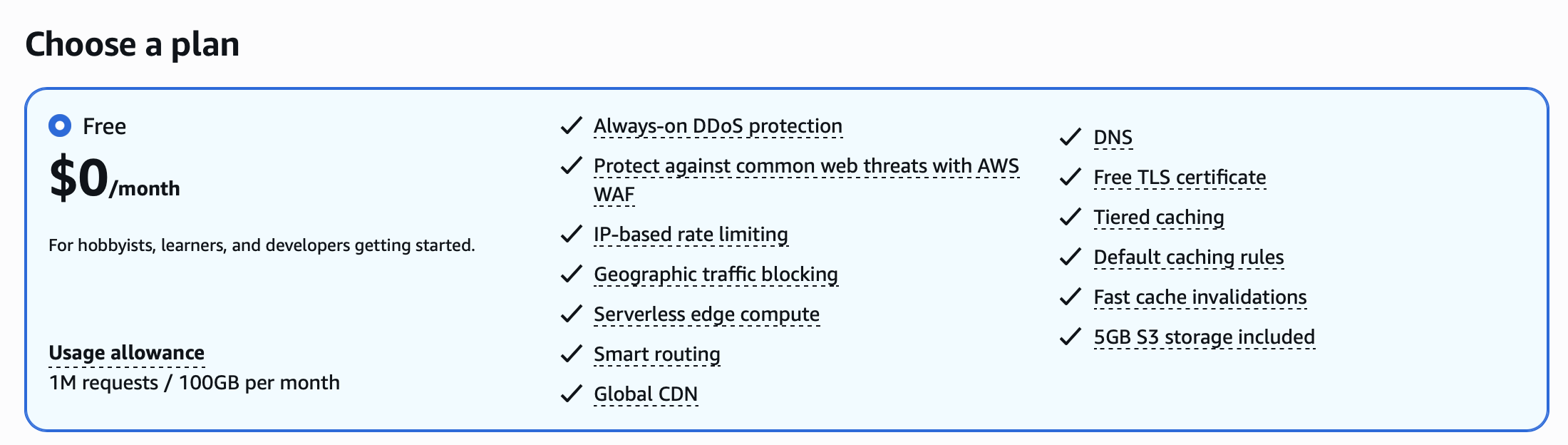

但作為第一個被台灣封鎖的網站,值得看一眼,很簡單的方式,DNS 解析refuse 或是指向一個託管於GCP 的網頁:

連https 都沒有(好像沒幾天就換IP了)。

台灣的網際網路還處於一個古早的年代,花5分鐘來寫一個block 提示網頁吧(大約二十年前),讓我們把它放到Google Cloud Platform 以免放中華電信機房被攻擊吧(十年前)。

手機app 做得跟垃圾一樣,連讓你花錢買東西的app 都是垃圾,什麼pchome ,momo ,蝦皮都是垃圾,動不動就在app 裡面給你直接開一個網頁表單出來,幹,毫無用戶體驗可言。

支付app也是垃圾,做得最流暢的街口支付又傳聞有中資,我也覺得有中資,因為他做得太好了,不像linepay 那麼爛。

當然,這並不一定就不好,傳統市場有尊重的必要,比如日本的app 也很爛。離開網路去到現實生活,出門走走看看,其實是更好的選擇,有益於身心健康。

小紅書可以被封鎖是基於使用台灣本地的dns server,比如twnic 或是幾個電信ISP 的dns,中華電信,台哥大,遠傳電信,如果有使用第三方的dns 比如google,cloudflare,opendns 等就沒什麼影響,所以這主要會影響台灣的手機用戶和沒有自己路由/防火牆 設備的家用寬頻用戶。

對,手機網路用戶都會無法訪問小紅書。

你如果要跟台灣人解釋小紅書是毛澤東時代的東西,他們可能會不以為意,因為沒有被社會主義鐵拳打過他們是不會明白的,必須要打一次他們才會明白。

小紅書為什麼會流行,因為美國的幾大social media 的錢太好賺了,他們根本不在乎用戶流失,廣告收入有錢,賣用戶隱私有錢,app 越做垃圾廣告越多,錢來得太容易就會這樣,而小紅書和毒瘤Tiktok 的邏輯一樣,會有客戶經理和做出一些些流量的帳號聯繫承諾你做多少給你多少流量,以此激勵創作者製作更多內容餵養平台。

台灣為什麼會被影響,因為台灣人口太少了,商業公司做一個app 還沒看到成效就倒閉了,做得最好的就是遊戲和棋牌,各種遊戲app 堂而皇之的在電視上做廣告,我心想他們應該很賺錢才對,沒有人要做內容。

估計小紅書很快會回應,如果不回應那就是反正我也沒在台灣賺錢,中國的市場都賺不過來了。